Introducción

Doxing es la recopilación de información confidencial sobre una persona sin su consentimiento, para dañarla u obtener algún beneficio. Como regla general, se habla de doxing como una amenaza que afecta a personas específicas, como personajes famosos en los medios de comunicación o participantes en discusiones en línea. Sin embargo, las organizaciones también pueden convertirse en víctimas. La información corporativa confidencial no es menos importante que los datos personales de un usuario individual, y la escala de los riesgos financieros y de reputación en caso de chantaje o divulgación de esta información puede ser colosal.

En el artículo “Doxing, robos y exhibiciones. ¿Adónde van a parar tus datos personales?” mencionamos que, en teoría, un atacante podría enviar a una víctima correos electrónicos de phishing selectivos para obtener acceso a sus datos, pero es probable que esto sea caro. En cambio, cuando se trata del doxing dirigido al sector corporativo, a los atacantes no les importa mucho el precio del ataque, ya que hay mucho más dinero en juego. Para recopilar tanta información corporativa confidencial como sea posible, los ciberdelincuentes utilizan métodos mucho más variados que en los ataques a usuarios individuales. En este artículo hablaremos de ellos.

Recopilación de información sobre la empresa en fuentes públicas

El primer y más simple paso que pueden dar los atacantes es recopilar datos de fuentes abiertas. En la web se puede encontrar información de interés para los doxers, como los nombres y cargos de los empleados, incluyendo aquellos en puestos clave: CEO, jefe de RRHH o de finanzas.

Por ejemplo, si el director ejecutivo de una empresa en LinkedIn es “amigo” del jefe de contabilidad o del jefe del departamento de recursos humanos, y ellos, a su vez, son “amigos” del personal de nivel inferior, a un atacante le basta saber sus nombres para reconstruir la jerarquía de la empresa y utilizarla para futuros ataques.

En redes sociales menos profesionales, como Facebook, muchos usuarios indican su lugar de trabajo y al mismo tiempo publican mucha información personal, como fotos de vacaciones, historias sobre visitas a restaurantes o gimnasios. Se podría pensar que esta información es inútil para atacar a una empresa, ya que no tiene nada que ver con ella y no contiene ninguna información difamatoria (ni del titular de la cuenta, ni de la empresa). Sin embargo, en realidad, es diferente.

Ataques que utilizan datos públicos: BEC

La información de los perfiles personales de los empleados puede utilizarse para organizar ataques BEC. BEC (Business Email Compromise) es un ataque dirigido al sector corporativo en el que un atacante inicia correspondencia por correo electrónico con un empleado de una organización en nombre de otro empleado (incluyendo uno de cargo superior) o de un representante de una empresa asociada. Así, el atacante intenta ganarse la confianza de la víctima y obligarla a realizar determinadas acciones, como darle datos confidenciales o transferir dinero a una cuenta bajo su control. Solo en febrero de 2021, registramos 1 646 ataques BEC únicos. Analicemos un ejemplo en el que la información de los perfiles personales de los empleados ayuda a los atacantes a lograr su objetivo.

Un empleado de una gran empresa publica una foto con vista al mar en sus redes sociales y comenta que aún quedan tres semanas de vacaciones por delante. Unos días después, una carta en su nombre llega a la dirección del departamento de contabilidad, indicando que quiere recibir su salario en la tarjeta de otro banco. El autor del mensaje pide resolver el problema lo antes posible, pero no llamarlo porque está enfermo y no puede hablar por teléfono.

Ejemplo de un ataque BEC con la sustitución de datos bancarios

Un contador desprevenido le solicita los nuevos datos bancarios. Una vez recibidos, cambia los datos en el sistema y, después de un tiempo, envía el anticipo a la nueva cuenta. Y un par de semanas después, el verdadero empleado que regresó de vacaciones sin un centavo en el bolsillo acude al contador, con un gran deseo de averiguar por qué no recibió su dinero.

Después de un pequeño análisis, resulta que el mensaje fue enviado por atacantes que supieron por una publicación en una red social que el empleado estaba de vacaciones y temporalmente desconectado. Aunque usaron el apellido y el nombre reales del empleado, el mensaje fue enviado desde un dominio falso, muy similar al dominio de la organización (puede leer más sobre esta técnica en este artículo).

Ataques BEC como herramienta de recopilación de datos

En el ejemplo anterior, los atacantes apuntaron a una ganancia financiera que les funcionó una sola vez. Sin embargo, los ataques BEC, como ya lo hemos mencionado, también pueden tener como objetivo obtener información confidencial. Dependiendo del puesto del empleado o de la importancia del socio cuyo nombre toman los intrusos, pueden acceder a documentos más o menos importantes, como contratos o la base de datos de clientes. Además, los atacantes pueden lanzar más de un ataque y usar la información que obtienen para lograr un objetivo más grande.

Fugas de datos

Los documentos confidenciales que se han hecho públicos por negligencia o con malas intenciones también pueden agregarse al expediente en que los ciberdelincuentes compilan los datos de la empresa. En particular, la cantidad de fugas de datos almacenados en la nube ha aumentado en los últimos años. La mayor parte de estas filtraciones tuvo lugar en Amazon AWS Simple Cloud Storage (AWS S3) y se debió tanto a la gran popularidad del sistema, como a la aparente simplicidad de configuración, que no requiere conocimientos serios en el campo de la seguridad de la información. Es ella la que suele jugarles una mala pasada a los propietarios de los “buckets” (término usado para el almacén de archivos en AWS), ya que la mayoría de los ataques ocurren debido a una mala configuración del sistema. Así, en julio de 2017, como consecuencia de una configuración incorrecta de buckets, se “filtraron” los datos de 14 millones de usuarios de Verizon.

El píxel de seguimiento

Para obtener la información que les interesa, los atacantes también pueden recurrir a trucos técnicos. Uno de esos trucos es enviar correos electrónicos que contienen un píxel de seguimiento y que a menudo están camuflados como correos electrónicos de prueba. Esta técnica permite a los atacantes apoderarse de ciertos datos, como la hora en que se abrió el mensaje, la dirección IP que se puede utilizar para averiguar la ubicación aproximada del destinatario y la versión del cliente de correo. Con esta información, los atacantes pueden crear un perfil de una persona para hacerse pasar por ella en otros ataques. En particular, conociendo la rutina diaria del empleado y la zona horaria en la que se encuentra, los estafadores pueden escoger el momento ideal para lanzar un ataque.

Este es un ejemplo de doxing con un píxel de seguimiento: el jefe de una gran empresa recibe mensajes de prueba extraños, cuyo contenido puede tener ligeras variaciones.

Ejemplo de correos electrónicos de prueba que contienen un píxel de seguimiento

Los mensajes provienen de diferentes dominios y en diferentes momentos: algunos, en medio de la jornada laboral, otros, a altas horas de la noche. El jefe de la empresa los abre cuando llega al trabajo. Los “mensajes de prueba” continúan llegando durante más o menos una semana, pero luego dejan de hacerlo de golpe. El jefe descarta el incidente como una broma y lo olvida al instante. Sin embargo, después de un tiempo descubre que la empresa transfirió varios millones de dólares a la dirección de una compañía de terceros. Durante la investigación del incidente, se encuentran varios mensajes enviados en nombre del jefe de esta empresa que exigen hacer un pago urgente por sus servicios. Este escenario corresponde a una de las variantes del ataque BEC: el ataque de falso CEO, en el que los atacantes se hacen pasar por altos directivos de empresas.

Ejemplo de un mensaje que inicia un ataque de falso CEO.

En este escenario, los atacantes utilizaron “correos electrónicos de prueba” con un píxel de seguimiento. Los enviaron no solo al jefe, sino también a los empleados del departamento de contabilidad, para conocer el horario de trabajo de las víctimas. Además, para solicitar una transferencia de una gran cantidad de dinero en nombre del jefe, eligieron un momento en el que él no estaba disponible y el departamento de contabilidad ya estaba funcionando.

Phishing

El phishing por correo electrónico y los ataques maliciosos, a pesar de su carácter primitivo, siguen siendo una de las principales herramientas de los ciberdelincuentes para recopilar datos corporativos. Por lo general, estos ataques siguen un guión específico.

Los correos corporativos de los empleados reciben mensajes que fingen ser notificaciones de plataformas empresariales (por ejemplo, SharePoint). En estos mensajes, se les insta a seguir el enlace para leer el documento o realizar otra acción importante. Si alguien del personal sigue la recomendación del mensaje, terminará en un sitio falso con un formulario para ingresar credenciales corporativas. Un intento de iniciar sesión en este recurso conducirá a que la información caiga en manos de los phishers. Más adelante, si el acceso a la plataforma empresarial es posible desde fuera de la red corporativa, el delincuente puede obtener acceso a la cuenta del empleado y recopilar toda la información que necesite.

Ejemplo de lista de correo de phishing. Se solicita al empleado que siga el enlace para ver un fax.

El punto de partida de un ataque a una organización también puede ser el phishing destinado a secuestrar las cuentas personales de los empleados. Muchos usuarios son “amigos” de sus colegas en las redes sociales, se comunican con ellos en mensajeros populares, e incluso discuten temas laborales en ellos. Los atacantes que obtienen acceso a la cuenta de un empleado pueden sonsacar información corporativa a sus contactos.

Sin embargo, las soluciones de seguridad distinguen con bastante rapidez los correos electrónicos de phishing masivo simples, y es cada vez mayor la cantidad de usuarios que saben lo que son estos ataques. Por esta razón, los estafadores recurren a variantes más avanzadas de ataques, como obtener datos por teléfono.

Phishing telefónico

La principal diferencia entre el phishing telefónico y el phishing regular es que los estafadores persuaden a las víctimas para que les proporcionen información confidencial por teléfono, en lugar de hacerlo a través de una página de phishing. Al mismo tiempo, establecen contacto con la víctima de diferentes maneras, desde llamadas telefónicas habituales (tanto a empleados individuales, como a toda la empresa, si la base de datos de contactos de personal ha caído en manos de estafadores) hasta el envío de mensajes con una solicitud de llamar al número especificado. El último ejemplo es más interesante, por lo que nos detendremos en él con más detalle.

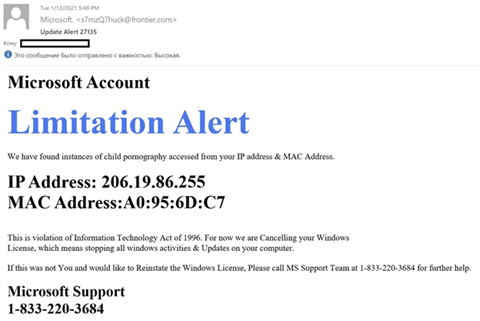

Esta es la posible secuencia de tal ataque. Un empleado de la empresa recibe un correo electrónico de phishing, camuflado como un mensaje de uno de los principales proveedores de servicios, por ejemplo, Microsoft. El mensaje contiene información que requiere que la víctima tome una decisión rápida. En particular, los estafadores pueden intimidar al destinatario. Así, el siguiente ejemplo afirma que se encontró pornografía infantil en la computadora de la víctima. Para resolver el problema, los atacantes sugieren ponerse en contacto con el servicio de asistencia técnica y dan su número de contacto. Si la víctima llama, los estafadores pueden, en nombre del soporte técnico de Microsoft, sonsacarle su nombre de usuario y contraseña para acceder a los sistemas internos de la empresa.

Ejemplo de una lista de correo antes de un ataque de phishing telefónico

A menudo, los atacantes fingen ser el departamento de soporte o de TI de una empresa para ganarse la confianza de los empleados. Este es exactamente el truco utilizado por los estafadores que hackearon Twitter en el verano de 2020.

By obtaining employee credentials, they were able to target specific employees who had access to our account support tools. They then targeted 130 Twitter accounts – Tweeting from 45, accessing the DM inbox of 36, and downloading the Twitter Data of 7.

— Twitter Support (@TwitterSupport) July 31, 2020

Mensaje del servicio de soporte técnico de Twitter sobre el incidente

Los empleados de Twitter que tenían acceso a los sistemas internos de la empresa recibieron llamadas, supuestamente provenientes del departamento de TI. Durante la conversación, los atacantes usaron herramientas de ingeniería social, no solo para acceder a la red interna de la empresa, sino también a herramientas que permiten administrar las cuentas de los usuarios de Twitter. Como resultado, en las páginas de muchas personas famosas aparecieron mensajes fraudulentos, en los que se prometía a los lectores devolver el doble de la cantidad que transfirieran a determinada billetera de bitcoin. Puede leer más sobre este incidente en el blog de la empresa Twitter.

Ejemplos de publicaciones fraudulentas en Twitter

En este incidente, tanto la propia empresa, cuya reputación fue dañada, como los usuarios de Twitter, que hicieron caso a los mensajes de los blogueros y transfirieron más de 110 000 dólares en bitcoins, se vieron afectados. Esto pone en evidencia que la víctima final del doxing corporativo no siempre es la primera empresa atacada, y que ésta puede convertirse en un intermediario involuntario de una campaña más grande dirigida a sus clientes o socios. Y al mismo tiempo, la reputación de todos los miembros de la cadena se ve afectada.

Doxing contra empleados individuales

El doxing en su sentido más clásico (recopilar datos sobre personas específicas) también puede ser parte de un ataque contra una organización. En particular, como mencionamos anteriormente, los ciberdelincuentes utilizan en sus ataques BEC información de publicaciones en redes sociales. Sin embargo, esta no es la única consecuencia posible del doxing, sobre todo si se trata de la recopilación deliberada de datos, cuando los atacantes no se limitan a fuentes públicas y piratean las cuentas de la víctima para obtener acceso a contenido clasificado.

El robo de identidad

El doxing dirigido contra un empleado de una organización puede resultar en el robo de su identidad. En nombre de la persona cuya identidad fue robada, los atacantes pueden difundir información falsa que puede causar daños reputacionales y a veces financieros a la empresa, sobre todo si el empleado atacado ocupa un puesto alto y sus declaraciones pueden provocar un escándalo grave.

Este es uno de los posibles guiones de un ataque de robo de identidad: los ciberdelincuentes usan el nombre de un gerente importante de la empresa víctima para crear una cuenta en una red social donde no esté registrado, por ejemplo, en Clubhouse. Esta cuenta participa en discusiones con un gran auditorio, mientras hace constantes declaraciones provocativas que posteriormente llegan a los medios. Como resultado, las acciones de la empresa pueden perder valor y los clientes potenciales pueden elegir a un competidor. Llama la atención que ya han comenzado las historias de robo de identidad en Clubhouse (aunque, hasta ahora, bastante inofensivas).

Los atacantes también pueden hacerse pasar por empleados de la empresa para cometer fraudes. En particular, si lograron recopilar material audiovisual con la participación de la víctima, por ejemplo, sus discursos en conferencias, retransmisiones e historias de Instagram, pueden utilizar la tecnología Deepfake. Ya ha habido casos en que los estafadores falsificaron de manera casi perfecta la voz del jefe de una empresa internacional y lograron convencer a la gerencia de una de las sucursales de que les transfirieran una gran cantidad de dinero.

Conclusión:

El doxing corporativo es una seria amenaza para los datos confidenciales de una empresa. En este artículo hemos demostrado con ejemplos que incluso la información abierta que no parece ser una amenaza para una empresa, en manos de villanos profesionales puede convertirse en parte de un ataque que conlleve pérdidas económicas y reputacionales. Cuanto más importantes sean los datos a los que acceden los atacantes, más daño pueden causar. Pueden exigir un gran rescate por la información confidencial, venderla en el mercado negro o utilizarla para nuevos ataques a clientes, socios y departamentos responsables de las transacciones financieras dentro de la empresa.

Cómo protegerse

Para evitar o minimizar el riesgo de ataques a una empresa, se debe comprender que economizar en medios de segridad no es una buena idea. Sobre todo en el mundo moderno, donde constantemente surgen nuevas tecnologías que pueden ser utilizadas por los atacantes. Para reducir la probabilidad de robo de datos confidenciales:

- Establezca como regla nunca discutir temas comerciales en mensajeros externos no corporativos, y enseñe esta regla a los empleados.

- Aumente los conocimientos sobre seguridad cibernética de los empleados. Es la única forma eficaz de contrarrestar las prácticas de ingeniería social tan usadas por los atacantes. Para ello, puede utilizar una plataforma de educación en línea, por ejemplo, Kaspersky Automated Security Awareness Platform.

- Un empleado competente en cuestiones de ciberseguridad podrá prevenir un ataque, por ejemplo, llamando a un colega que solicitó información en una carta para constatar de que fue él quién envió ese mensaje.

- Utilice tecnologías de protección contra el spam y el phishing. Kaspersky Lab ofrece varias de estas soluciones incluidas en productos comerciales: Kaspersky Security for Microsoft Exchange Servers, Kaspersky Security for Linux Mail Server y Kaspersky Secure Mail Gateway, como también el producto independiente Kaspersky Security for Microsoft Office 365.

Doxing en el sector empresarial