La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de datos estadísticos.

Cifras del año

En 2021, los productos y tecnologías móviles de Kaspersky detectaron:

- 3.464.756 paquetes de instalación maliciosos;

- 97.661 nuevos troyanos bancarios para dispositivos móviles;

- 17.372 nuevos troyanos extorsionadores (ransomware) para dispositivos móviles.

Tendencias del año

En 2021, vimos una tendencia a la baja en el número de ataques a usuarios de móviles. Pero no todo son buenas noticias, ya que los ataques son cada vez más sofisticados, tanto en términos de funcionalidad del malware como en la elección de los vectores utilizados.

El año pasado se produjeron repetidos casos de introducción de malware en aplicaciones populares a través del SDK de adware, como en la sensacional historia de CamScanner, cuando encontramos malware dentro de bibliotecas de adware en el cliente oficial de APKPure, así como en una de las versiones modificadas de WhatsApp.

Los expertos también siguieron encontrando malware en aplicaciones alojadas en Google Play, a pesar de los esfuerzos de Google por impedir que las amenazas entren en este sitio. En 2021 se destacaron el troyano Joker, que cobra a los usuarios por las suscripciones, y el troyano Facestealer, que roba las credenciales de las cuentas de Facebook, además de varios descargadores de troyanos bancarios. La técnica más habitual para publicar malware en Google Play saltándose las inspecciones es la siguiente: el troyano se hace pasar por una copia funcional de una app legítima ya publicada en el sitio (como un editor de fotos o un servicio de VPN), pero tiene añadido un pequeño código diseñado para descifrar y lanzar la carga útil desde el cuerpo del troyano o descargarla desde un servidor malicioso. A menudo, para dificultar el análisis dinámico, las acciones de descompresión se llevan a cabo después de recibir una orden del servidor de los delincuentes, pero se las ejecuta en varios pasos: cada módulo descifrado contiene la dirección del siguiente, más las instrucciones para descifrarlo.

Además de las aplicaciones con funciones maliciosas directas, en Google Play también se pueden encontrar diversas aplicaciones fraudulentas, como las estafadoras, que se hacen pasar por aplicaciones para el pago de bonos de seguridad social y redirigen al usuario a una página en la que se le pide que introduzca sus datos y pague una cuota.

Los troyanos bancarios han adquirido nuevas capacidades en 2021. Banker Fakecalls, que tiene como blanco a los usuarios coreanos, “cuelga” las llamadas salientes al banco y en su lugar reproduce grabaciones de audio de respuestas preparadas de antemano por el operador, almacenadas en el cuerpo del troyano. El banquero Sova tiene la capacidad de robar las cookies del usuario, y de esta manera los atacantes pueden acceder a la sesión del usuario en curso y a su cuenta personal de banca móvil sin conocer su nombre de usuario y contraseña. La puerta trasera Vultur utiliza VNC (Virtual Network Computing) para grabar la pantalla del teléfono: cuando el usuario abre una aplicación de interés en el teléfono, transmite lo que ocurre en la pantalla.

Otro hallazgo interesante en 2021 es el primer troyano para móviles del tipo Gamethief, cuyo objetivo es robar credenciales de la versión móvil de PlayerUnknown’s Battlegrounds (PUBG).

El año 2020 trajo muchos nuevos temas de alerta en las noticias y dio a los atacantes ideas para disfrazar el malware, como las aplicaciones de monitoreo de enfermos de COVID-19 o de organización de videoconferencias. Sin embargo, en el año cubierto por el informe, el tema de la pandemia comenzó a desvanecerse gradualmente. No hubo nuevas tendencias globales entre los delincuentes. Entre los pocos ejemplos del uso de temas de actualidad podemos recordar al troyano Joker en Google Play, que se hace pasar por una app de fondo de pantalla al estilo de la serie de televisión “Juego del calamar”.

Hablando de amenazas para móviles, debemos mencionar la investigación de alto nivel sobre el programa espía Pegasus. La necesidad de protección contra este tipo de software es un problema importante, y hemos proporcionado recomendaciones sobre cómo mantenerse a salvo de los programas espía avanzados (o al menos dificultar su tarea a los delincuentes).

Estadísticas

Número de paquetes de instalación

En 2021 detectamos 3.464.756 paquetes de instaladores maliciosos móviles, 2.218.938 menos que el año anterior. En general, el número de paquetes de instalación maliciosos móviles se ha reducido a los niveles de 2019.

Número de paquetes de instalación maliciosos detectados, 2018-2021 (descargar)

Número de ataques a usuarios de móviles

El número de ataques móviles fue disminuyendo gradualmente durante el periodo cubierto por el informe, alcanzando la media mensual más baja de los últimos dos años en el segundo semestre de 2021.

Número de ataques a usuarios de móviles, 2019-2021 (descargar)

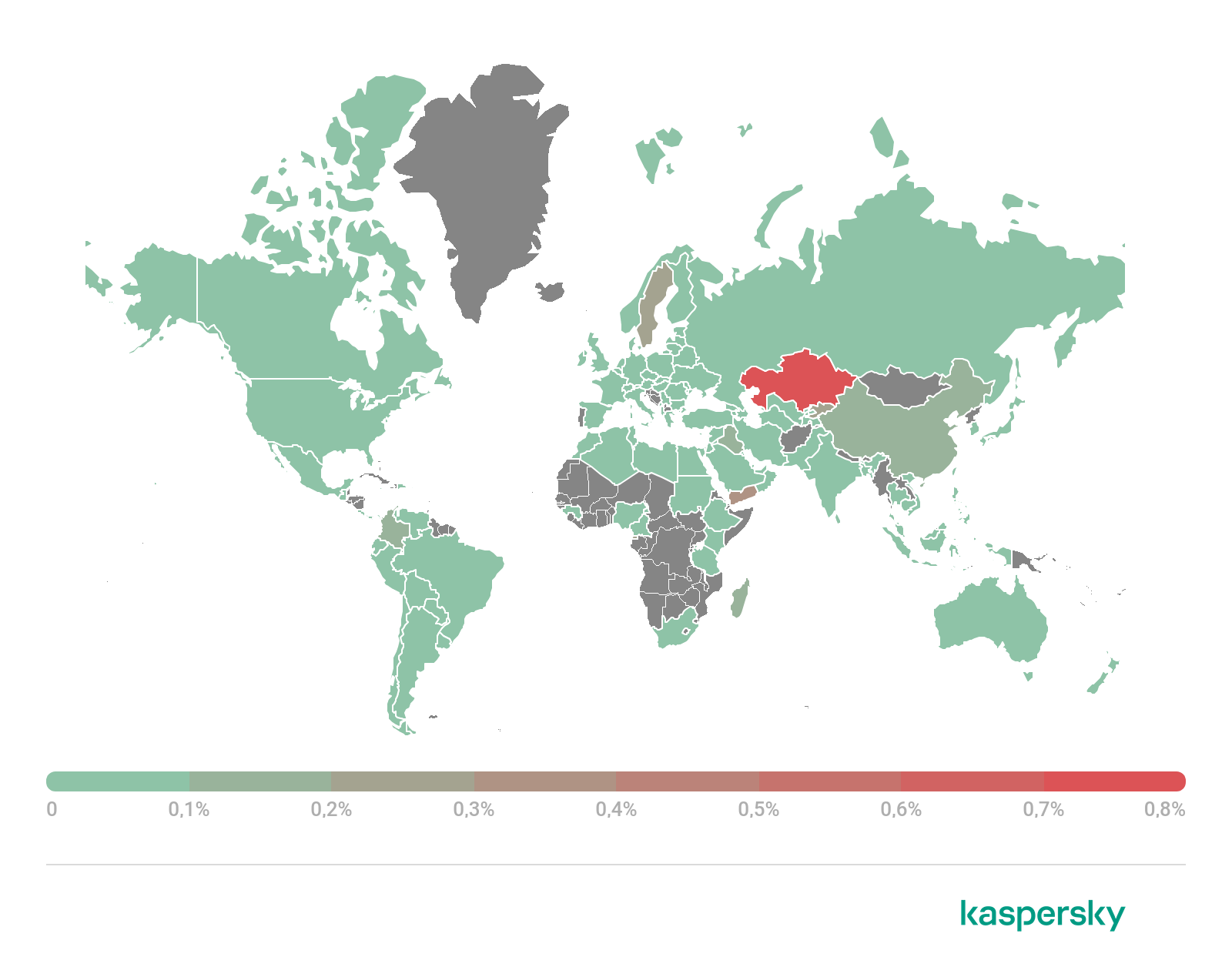

Geografía de las amenazas móviles

Mapa de los intentos de infección por malware en móviles, 2021 (descargar)

| País* | %** | |

| 1 | Irán | 40,22 |

| 2 | China | 28,86 |

| 3 | Arabia Saudita | 27,99 |

| 4 | Argelia | 24,49 |

| 5 | India | 20,91 |

| 6 | Iraq | 19,65 |

| 7 | Yemen | 19,26 |

| 8 | Omán | 17,89 |

| 9 | Kuwait | 17,30 |

| 10 | Marruecos | 17,09 |

Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10.000).

** Proporción de usuarios únicos atacados en el país, en relación con todos los usuarios de soluciones móviles de Kaspersky Lab en el país.

Este es el quinto año consecutivo en el que Irán encabeza la lista de las tasas de infección entre los países, con un 40,22% de usuarios que se enfrentan a amenazas móviles. Al igual que el año anterior, la difusión activa de aplicaciones de adware de la familia AdWare.AndroidOS.Notifyer en el país desempeñó un papel importante.

China quedó en segundo lugar (28,86%). La amenaza más frecuente en ese país fue la familia de aplicaciones potencialmente no deseadas RiskTool.AndroidOS.Wapron. Los miembros de la familia apuntan la cuenta de móvil de la víctima: en concreto, envían SMS como pago, supuestamente por la visualización de pornografía.

En tercer lugar, justo por detrás, se encuentra Arabia Saudí (27,99%), donde los usuarios se toparon con mayor frecuencia con aplicaciones de adware del tipo AdWare.AndroidOS.HiddenAd.

Distribución por tipo de los programas móviles detectados

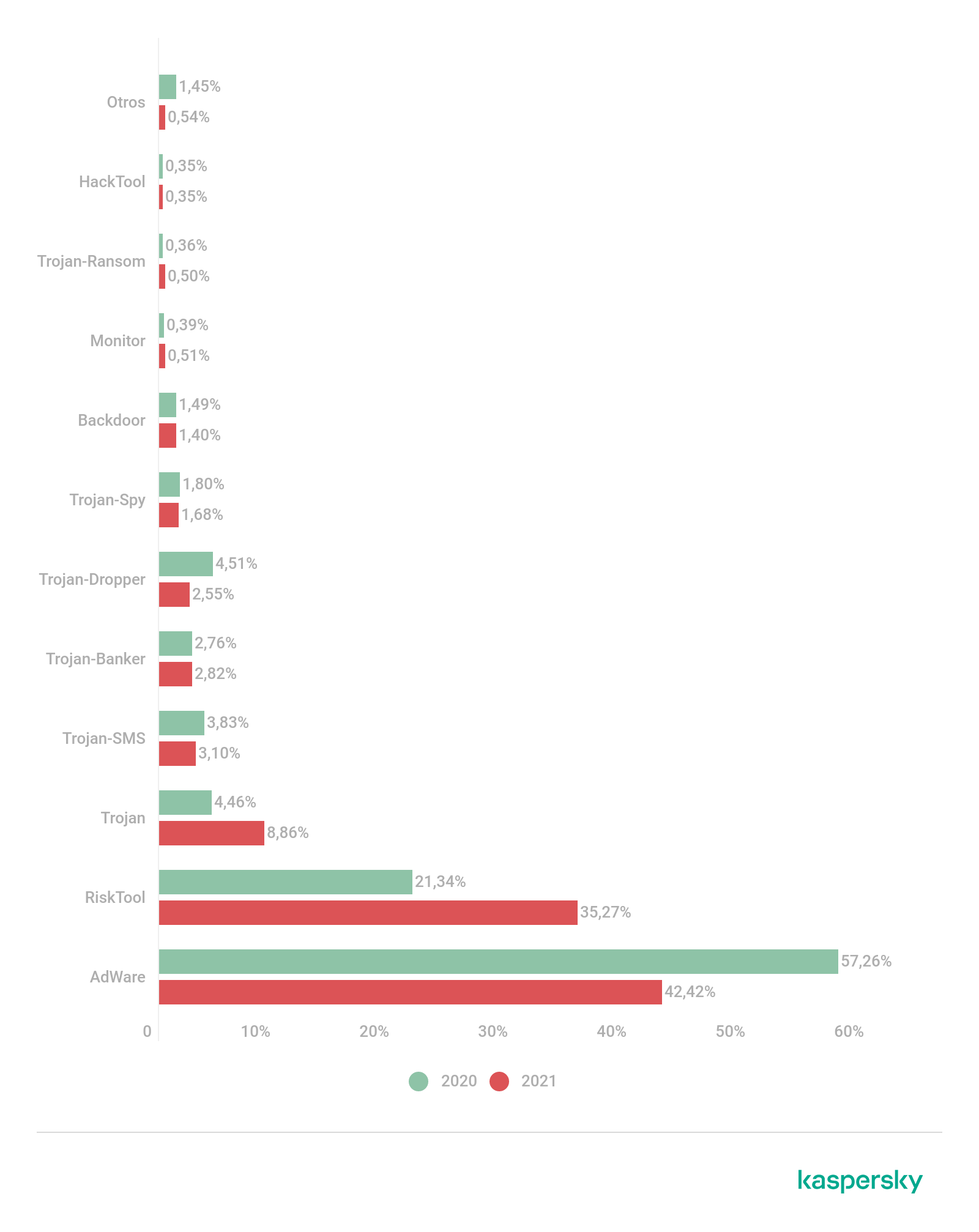

Distribución de las nuevas aplicaciones móviles detectadas por tipo, 2020 y 2021 (descargar)

El segundo lugar lo ocupan las apps potencialmente no deseadas RiskTool (35,27%), cuya cuota aumentó en 13,93 puntos porcentuales tras un fuerte descenso en 2019-2020.

En tercer lugar se encuentran las amenazas troyanas (8,86%), con un aumento del 4,41% de la cuota de diversos troyanos.

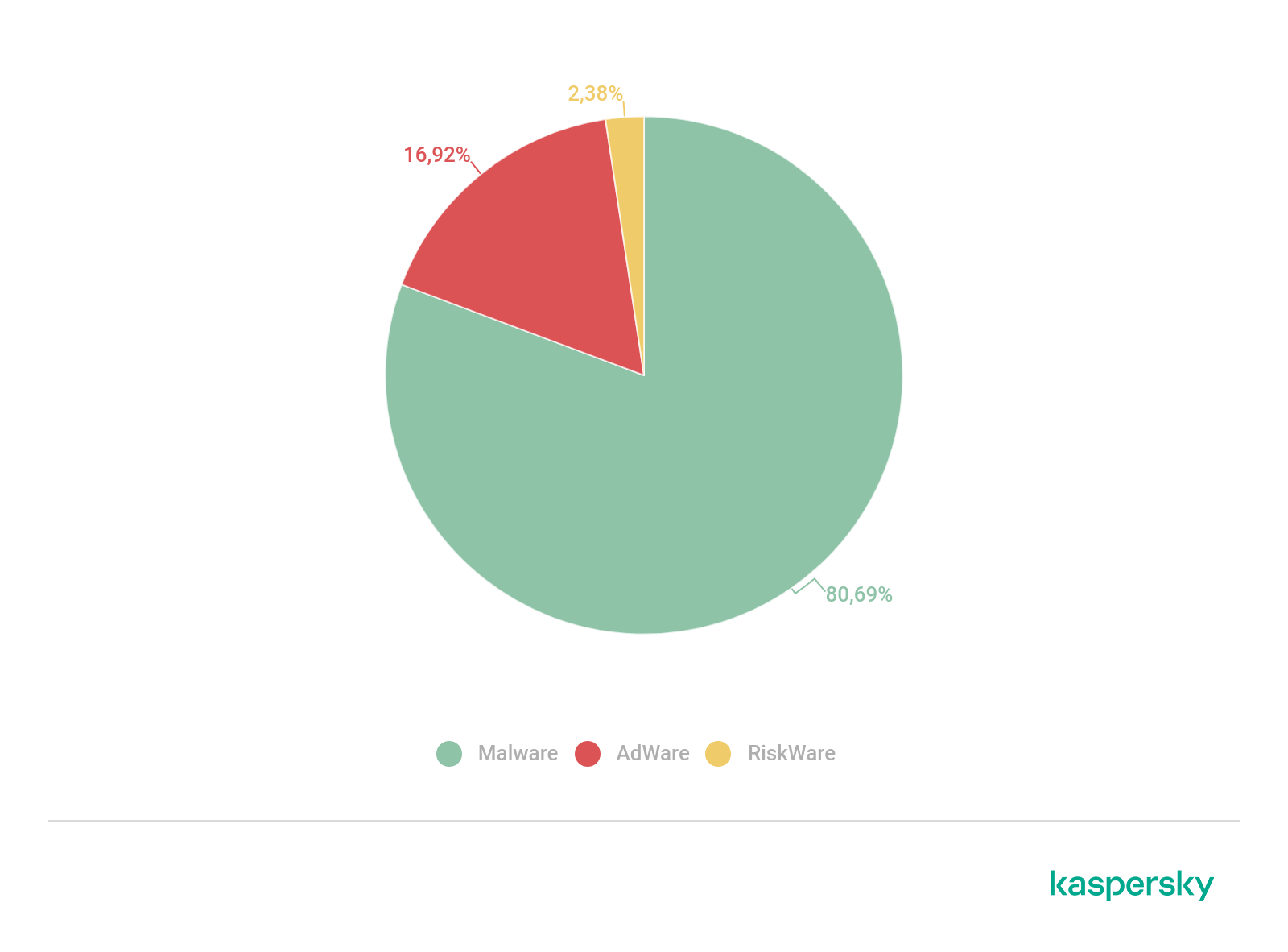

Distribución de los ataques por tipo de software utilizado

Distribución de los ataques por tipo de software utilizado, 2021 (descargar)

Adware para móviles (adware)

En el periodo de referencia, al igual que en 2020, más de la mitad de las aplicaciones de adware detectadas (53,66%) pertenecían a la familia Ewind, un representante del adware agresivo que monitoriza las acciones del usuario e impide que se lo elimine.

TOP 10 de familias de adware descubiertas en 2021

| Familia | %* | |

| 1 | Ewind | 53,66 |

| 2 | HiddenAd | 18,48 |

| 3 | FakeAdBlocker | 13,34 |

| 4 | MobiDash | 3,54 |

| 5 | Adlo | 1,89 |

| 6 | Dnotua | 1,09 |

| 7 | Agent | 1,09 |

| 8 | Fyben | 1,05 |

| 9 | Loead | 0,66 |

| 10 | Kuguo | 0,63 |

* Proporción de paquetes de una familia de adware específica, del número total de paquetes de este tipo de amenazas

Aplicaciones de la clase RiskTool

En 2021, SMSreg recuperó el liderazgo indiscutible entre las amenazas de la clase RiskTool, porque el 90,96% de las aplicaciones detectadas pertenecían a esta familia. En cifras absolutas, el número de paquetes de SMSreg se ha duplicado con respecto a 2020, alcanzando las 1.111.713 apps. Esta familia se caracteriza por realizar pagos (por ejemplo, transferencias o suscripciones a servicios móviles) a través de SMS sin informar explícitamente al usuario de que el pago se ha realizado.

Las 10 principales familias de aplicaciones de la clase RiskTool descubiertas en 2021

| Familia | %* | |

| 1 | SMSreg | 90,96 |

| 2 | Dnotua | 4,07 |

| 3 | Resharer | 1,14 |

| 4 | Robtes | 1,06 |

| 5 | Agent | 0,79 |

| 6 | Wapron | 0,53 |

| 7 | Autopay | 0,28 |

| 8 | SmsPay | 0,18 |

| 9 | ContactsCollector | 0,17 |

| 10 | Hamad | 0,12 |

* Proporción de paquetes de una determinada familia de RiskTool, del número total de paquetes de este tipo de amenazas

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 33,69 |

| 2 | Trojan-SMS.AndroidOS.Agent.ado | 6,65 |

| 3 | DangerousObject.AndroidOS.GenericML | 4,92 |

| 4 | Trojan-Spy.AndroidOS.SmsThief.po | 3,91 |

| 5 | Trojan.AndroidOS.Agent.vz | 3,68 |

| 6 | Trojan-Downloader.AndroidOS.Necro.d | 3,58 |

| 7 | Trojan.AndroidOS.Triada.el | 3,07 |

| 8 | Trojan.AndroidOS.Whatreg.b | 3,02 |

| 9 | Trojan.AndroidOS.Triada.ef | 3,01 |

| 10 | Trojan-Dropper.AndroidOS.Hqwar.cf | 2,81 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bk | 2,80 |

| 12 | Trojan.AndroidOS.MobOk.ad | 2,78 |

| 13 | Trojan.AndroidOS.Hiddad.gx | 2,11 |

| 14 | Trojan.AndroidOS.Triada.dq | 2,02 |

| 15 | Trojan-SMS.AndroidOS.Fakeapp.b | 1,91 |

| 16 | Exploit.AndroidOS.Lotoor.be | 1,84 |

| 17 | Trojan-Dropper.AndroidOS.Agent.rp | 1,75 |

| 18 | HackTool.AndroidOS.Wifikill.c | 1,60 |

| 19 | Trojan-Banker.AndroidOS.Agent.eq | 1,58 |

| 20 | Trojan-Downloader.AndroidOS.Agent.kx | 1,55 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios atacados que utilizan las soluciones móviles de Kaspersky.

El primer lugar en nuestro TOP20, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (70,17%), que utilizamos para los programas maliciosos detectados con la ayuda de tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. Es así, en esencia, como se detectan los programas maliciosos más nuevos.

El troyano-SMS.AndroidOS.Agent.ado (6,65%), que envía SMS a números cortos de tarificación adicional, pasó del sexto al segundo puesto. Entre las víctimas de este malware predominan los usuarios de Rusia.

En tercer lugar se encuentra el veredicto DangerousObject.AndroidOS.GenericML (4,92%). Dichos veredictos se obtienen de los archivos que nuestros sistemas de aprendizaje automático consideran maliciosos.

La cuarta posición la ocupa Trojan-Spy.AndroidOS.SmsThief.po (3,91%), cuya función principal es rastrear los SMS entrantes y enviar los datos interceptados a un servidor malicioso.

Trojan.AndroidOS.Agent.vz (3,68%), un módulo malicioso que es un eslabón de una cadena de infecciones llevadas a cabo por varios troyanos, pasó al quinto lugar y es responsable de la descarga de otros módulos, en particular del adware Ewind que ya hemos mencionamos.

Trojan-Downloader.AndroidOS.Necro.d (3,58%), cuyo objetivo es descargar, instalar y ejecutar otras aplicaciones cuando reciben órdenes de los delincuentes, descendió al sexto lugar.

Los troyanos de la familia Triada ocupan los puestos séptimo, noveno y decimocuarto. Estos troyanos se utilizan para descargar y ejecutar otro malware en un dispositivo infectado. Los usuarios cuyos dispositivos están infectados con Triada también se encuentran frecuentemente con el ya mencionado Trojan-Downloader.AndroidOS.Necro.d. También están presentes Trojan.AndroidOS.Whatreg.b (octavo puesto, con el 3,02%), que permite a los atacantes registrar nuevas cuentas de Whatsapp con el número de teléfono de la víctima para utilizarlas posteriormente a su discreción, y Trojan-Dropper.AndroidOS.Agent.rp (decimoséptimo puesto, con el 1,75%), que descifra su carga útil de los recursos del archivo APK y luego descarga y ejecuta otro malware.

Los puestos décimo y undécimo están ocupados por miembros de la familia Trojan-Dropper.AndroidOS.Hqwar, un dropper utilizado para desempaquetar y lanzar varios troyanos bancarios en el dispositivo de la víctima. Después de un aumento en el número de ataques de este malware en 2020, el número de detecciones disminuyó en el período cubierto por el informe, volviendo a los valores de 2019.

En la duodécima posición, un miembro de la familia Trojan.AndroidOS.MobOk.ad (2,78%) suscribe a los usuarios a servicios de pago.

El decimotercer lugar es para Trojan.AndroidOS.Hiddad.gx (2,11%), cuyo objetivo es mostrar banners publicitarios, asegurar su presencia constante en el dispositivo y ocultar su icono de la barra de aplicaciones.

En el decimoquinto lugar está Trojan-SMS.AndroidOS.Fakeapp.b (1,91%), un malware que puede enviar SMS y llamar a números preestablecidos, mostrar anuncios y ocultar su icono en el dispositivo. La mayoría de los usuarios atacados por este malware estaban en Rusia.

En la decimosexta posición está Exploit.AndroidOS.Lotoor.be (1,84%), un exploit utilizado para elevar los privilegios en un dispositivo Android a superusuario. Los miembros de esta familia se encuentran agrupados con otros programas maliciosos comunes, como Triada y Necro.

El decimoctavo puesto es para HackTool.AndroidOS.Wifikill.c (1,60%), cuyo objetivo es realizar ataques DOS a usuarios de Wi-Fi para inhabilitar a los usuarios “sobrantes”.

En el decimonoveno lugar se encuentra el veredicto Trojan-Banker.AndroidOS.Agent.eq (1,58%). Bajo este veredicto predominan los troyanos bancarios de la familia Wroba. Más de la mitad de los ataques corresponden a Japón.

Completando nuestro top 20 está Trojan-Downloader.AndroidOS.Agent.kx (1,55%), que se propaga como parte de software legítimo y descarga adware.

Troyanos bancarios móviles

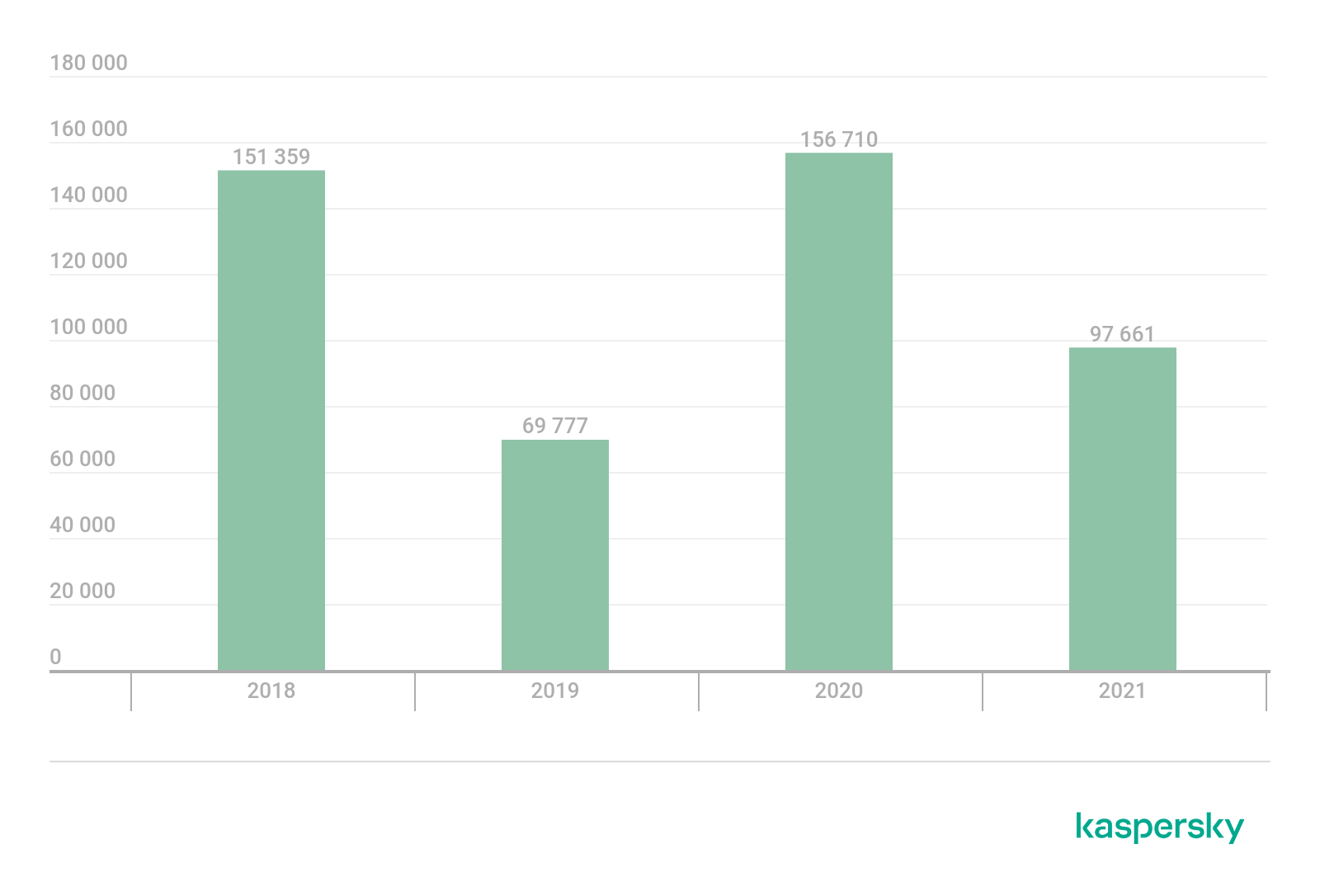

En 2021, detectamos 97.661 troyanos bancarios móviles instalados, 59.049 menos que en 2020. El Trojan-Banker.AndroidOS.Agent (37,69% de todos los troyanos bancarios detectados), Trojan-Banker.AndroidOS.Bray (21,08%) y Trojan-Banker.AndroidOS.Fakecalls (9,91%) fueron los que más contribuyeron a la estadística.

Número de paquetes instaladores de troyanos bancarios móviles detectados por Kaspersky, 2018-2021 (descargar)

Número de ataques de troyanos bancarios por móvil, 2020-2021 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.eq | 19,22 |

| 2 | Trojan-Banker.AndroidOS.Anubis.t | 14,93 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.t | 8,98 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.q | 7,58 |

| 5 | Trojan-Banker.AndroidOS.Asacub.ce | 5,05 |

| 6 | Trojan-Banker.AndroidOS.Agent.ep | 4,88 |

| 7 | Trojan-Banker.AndroidOS.Hqwar.t | 3,08 |

| 8 | Trojan-Banker.AndroidOS.Bian.f | 2,46 |

| 9 | Trojan-Banker.AndroidOS.Agent.cf | 2,03 |

| 10 | Trojan-Banker.AndroidOS.Bian.h | 2,02 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad móvil de Kaspersky atacados por amenazas bancarias.

En 2021, Trojan-Banker.AndroidOS.Agent.eq (19,22%) encabezó la lista de troyanos bancarios que detectamos, situándose también en el TOP 20 de nuestra clasificación general de amenazas móviles. El banquero Anubis.t quedó en segundo lugar (14,93%). El tercer y cuarto puesto lo ocupan los bancos de la familia Svpeng: Svpeng.t (8,98%) y Svpeng.q (7,58%).

Geografía de las amenazas de la banca móvil, 2021 (descargar)

| País* | %** | |

| 1 | Japón | 2,18 |

| 2 | España | 1,55 |

| 3 | Turquía | 0,71 |

| 4 | Francia | 0,57 |

| 5 | Australia | 0,48 |

| 6 | Alemania | 0,46 |

| 7 | Noruega | 0,31 |

| 8 | Italia | 0,29 |

| 9 | Croacia | 0,28 |

| 10 | Austria | 0,28 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10.000).

** Proporción de usuarios únicos atacados por troyanos bancarios móviles en un país, del total de usuarios de las soluciones de seguridad móvil de Kaspersky en este país.

En 2021, Japón (2,18%) ocupó el primer lugar por el porcentaje de usuarios únicos atacados por troyanos bancarios móviles. El principal contribuyente fue el ya mencionado Trojan-Banker.AndroidOS.Agent.eq, que representó el 96,12% de todos los ataques.

La segunda posición fue para España (1,55%), donde Trojan-Banker.AndroidOS.Bian.h (28,97%) fue el más frecuente. En tercer lugar está Turquía (0,71%), país donde Trojan-Banker.AndroidOS.Agent.ep (32,22%) fue el líder.

Troyanos móviles extorsionadores

En 2021, detectamos 17.372 instaladores de ransomware para móviles, 3.336 menos que el año anterior.

Número de paquetes instaladores de ransomware para móviles detectados por Kaspersky, 2018-2021 (descargar)

Número de ataques de troyanos ransomware para móviles, 2020-2021 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Pigetrl.a | 59,39 |

| 2 | Trojan-Ransom.AndroidOS.Rkor.an | 3,86 |

| 3 | Trojan-Ransom.AndroidOS.Small.as | 3,39 |

| 4 | Trojan-Ransom.AndroidOS.Rkor.ax | 3,23 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.bb | 2,58 |

| 6 | Trojan-Ransom.AndroidOS.Congur.am | 2,35 |

| 7 | Trojan-Ransom.AndroidOS.Rkor.be | 2,29 |

| 8 | Trojan-Ransom.AndroidOS.Rkor.bc | 1,95 |

| 9 | Trojan-Ransom.AndroidOS.Rkor.bh | 1,88 |

| 10 | Trojan-Ransom.AndroidOS.Rkor.az | 1,79 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de Kaspersky atacados por ransomware.

En 2021, Trojan-Ransom.AndroidOS.Pigetrl.a se situó a la cabeza de los troyanos ransomware, representando el 59,39% del total de usuarios atacados. Sin embargo, el 91,67% de los ataques del troyano fueron realizados por usuarios rusos. Cabe destacar que, a diferencia de los representantes de la clase tradicional de de troyanos extorsionadores, este malware no pide un rescate, sino que simplemente bloquea la pantalla del dispositivo y pide al usuario que introduzca un código. El troyano no proporciona ninguna instrucción sobre cómo conseguirlo, y el propio código está incrustado en el cuerpo del malware.

En segundo lugar en popularidad se encuentran los miembros de la conocida familia Trojan-Ransom.AndroidOS.Rkor, que ocupa siete posiciones en el TOP 10. Este malware acusa al usuario de ver material prohibido y le exige el pago de una multa.

Geografía de los troyanos ransomware para móviles, 2021 (descargar)

| País* | %** | |

| 1 | Kazajistán | 0,80 |

| 2 | Yemen | 0,37 |

| 3 | Kirguistán | 0,25 |

| 4 | Suecia | 0,20 |

| 5 | Iraq | 0,13 |

| 6 | Colombia | 0,12 |

| 7 | China | 0,12 |

| 8 | Arabia Saudita | 0,08 |

| 9 | Uzbekistán | 0,08 |

| 10 | Marruecos | 0,06 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10.000).

** Porcentaje de usuarios únicos atacados por troyanos extorsionadores móviles, del total de usuarios de las soluciones de seguridad para dispositivos móviles de Kaspersky en el país.

Kazajistán (0,80%), Yemen (0,37%) y Kirguistán (0,25%) fueron los países que lideraron el número de usuarios atacados por troyanos ransomware para móviles en 2021. En Kazajistán y Kirguistán, los usuarios se toparon con mayor frecuencia con los representantes de la familia Trojan-Ransom.androodos.rkor, y en Yemen, con los de Trojan-Ransom.AndroidOS.Pigetrl.a.

Conclusión

Tras un repunte en el segundo semestre de 2020, la actividad maliciosa disminuyó gradualmente durante el periodo cubierto por el informe, debido a la ausencia de noticias sensacionales de alcance mundial, y la especulación sobre temas relacionados con la pandemia comenzó a disminuir. Mientras tanto, siguen apareciendo nuevos actores en el mercado de las ciberamenazas y el malware es cada vez más avanzado. Como resultado, la disminución del número total de ataques se “compensa” con el aumento del daño de los ataques que tienen éxito. Los más peligrosos en este sentido son el malware bancario y el spyware.

Al igual que en 2020, las aplicaciones de adware constituyen la mayor parte de las nuevas amenazas móviles detectadas, pero su diferencia con respecto al líder del informe anterior, el software potencialmente no deseado, se está reduciendo. Sin embargo, más del 80% de los ataques siguen realizándose con malware para móviles.

Virología móvil 2021